En un mundo digital donde los ciberataques son una amenaza constante, saber cómo recuperarte después de ser víctima de un ataque cibernético es crucial. Esta guía paso a paso te proporcionará las medidas esenciales para restaurar la seguridad, recuperar la integridad de tus datos y fortalecer tus defensas para prevenir futuros incidentes.

El primer paso es identificar el tipo de ataque. ¿Fue un malware, un ataque de phishing o un ransomware? Una vez identificado, aísla el dispositivo afectado de la red para evitar la propagación del malware y para prevenir un mayor daño.

Notifica a todas las partes afectadas, incluidos proveedores de servicios y contactos relevantes, sobre el incidente. Cambia inmediatamente todas las contraseñas asociadas con las cuentas comprometidas para evitar un acceso no autorizado adicional.

Realiza un escaneo completo de todos los dispositivos afectados utilizando software antivirus y antimalware actualizado. Elimina cualquier malware detectado y asegúrate de que el sistema esté limpio antes de restablecer la conexión a la red.

Si tienes copias de seguridad actualizadas, utiliza estas para restaurar los datos afectados. Asegúrate de que las copias de seguridad estén limpias y no contengan malware antes de la restauración. Si no tienes copias de seguridad, considera esta como una lección valiosa y establece un plan de respaldo para el futuro.

Actualiza todos los sistemas y software a las versiones más recientes. Aplica los parches de seguridad necesarios para cerrar las vulnerabilidades que pudieron haber sido explotadas durante el ataque. Mantén tus sistemas y aplicaciones actualizados de manera regular.

Implementa herramientas de monitoreo de seguridad para supervisar cualquier actividad sospechosa. Realiza un análisis post-ataque para comprender cómo ocurrió la brecha de seguridad y fortalecer las defensas en función de los hallazgos.

Brinda educación continua a tu equipo o a cualquier persona afectada. Concientiza sobre las amenazas cibernéticas, las mejores prácticas de seguridad y cómo reconocer posibles ataques en el futuro. La prevención es clave para evitar incidentes recurrentes.

Si el ataque ha resultado en pérdida de datos confidenciales o impacto financiero significativo, informa el incidente a las autoridades competentes. Colabora con ellas para ayudar en la investigación y, si es necesario, enjuiciar a los responsables.

En Encriptados tenemos las mejores soluciones de ciberseguridad para que mantengas protegidos tus datos personales y empresariales. Usando aplicaciones cifradas, SIM Card Encriptada o celulares Encriptados, mantendrás segura tu información, conexiones y privacidad, haciendo que no sea posible hackearte o intervenir.

Conoce como Encriptados puede ser tu aliado ideal y protege tus comunicaciones y tu seguridad digital.

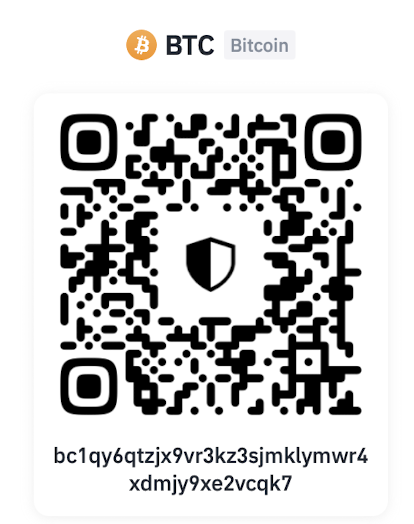

BTC, ETH, USDT, DOGE, DAI, Etc...

T

BTC, ETH, USDT, DOGE, DAI, Etc...

la red incorrecta (blockchain) resultará en la pérdida de fondos.

Total a pagar:

N°

Envía a @encriptados en Telegram tu número de pedido y tu comprobante de pago, para confirmar tu pedido.

Total a pagar:

N°

Bancolombia

Cuenta Ahorros: 259 804315 01

Nit: S901054325-9

Nombre de empresa: Safesolf Internacional SAS

Para inscribir la cuenta en Bancolombia debe quitar el -9 del nit

Envía a @encriptados en Telegram tu número de pedido y tu comprobante de pago, para confirmar tu pedido.

Ir a Telegram de EncriptadosPasos:

1. Dirígete al cajero Crypto más cercano

2. Selecciona "Comprar Bitcoin"

3. Ingresa el valor de tu compra

4. Scanea el código de barra (que te presentamos)

5. Introduce en efectivo el valor de tu compra

6. Confirma tu Compra

7. Toma una foto de la transacción completada.

Envía a @encriptados en Telegram tu número de pedido y tu comprobante de pago, para confirmar tu pedido.

Sólo deposita el valor de tu compra, Nosotros asumimos el costo de la transacción del cajero ATM

Click aquí y obtén tu código para pago ATM

Total a pagar:

N°

Envía a @encriptados en Telegram tu número de pedido y tu comprobante de pago, para confirmar tu pedido.